دوشنبه, ۱۰ اردیبهشت, ۱۴۰۳ / 29 April, 2024

مجله ویستا

تکنیک حیاتی برای ارتقای امنیت شبکههای مبتنی بر IP

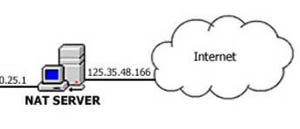

آیا فناوریهای امنیتی كه شما به كار میگیرید، میتوانند مسایلی فراتر از حمله افراد و كامپیوترهای دیگر را درك كنند؟اگر شما صد در صد توانایی پاسخ به این سوالات را ندارید، باید بدانید كه شبكهی شما در خطر است.پیشبینی شده است كه شبكههای سازمانها در پنج سال آینده رشد نمایی داشته باشند. البته قسمت كمی از این رشد به دلیل اضافه شدن افراد جدید به شبكه خواهد بود. بیشتر رشد شبكهها به خاطر نیاز به شبكههای مبتنی بر IP به دلیل تواناییهای بالای آن است. برای استفاده از بیشتر فناوریهای نوین، از تلفنهای IPدار گرفته تا سیستمهای دارایی بهرهگیرنده از فناوری شناسایی فركانس رادیویی، امكانات نامحدودی وجود دارد، ولی تطبیق دادن مدل امنیتی سازمانها با فناوری كار بسیار مشكلی است.برای رفع خطرات و تهدیدات امنیتی شبكه چهار تكنیك و روش وجود دارد.

تكنیك اول (كنترل دسترسی):اولین روش، اعمال كنترل دسترسی بروی دستگاه های IP دار است. ممكن است یك كامپیوتر ویندوزی بتواند از فناوری كنترل دسترسی مانند ۸۰۲.۱X برای شناسایی شدن به منظور دسترسی به شبكه استفاده كند، ولی این كار برای یك دستگاه فتوكپی و یا یك دوربین امكانپذیر نیست. این موضوع به معنای صرفنظر كردن از كنترل دسترسی این دستگاهها نیست؛ بلكه موجب استفاده از روشهای جدید و متفاوت در كنترل دسترسی آنها میشود.تكنیك دوم (پیشگیری و محافظت):بسیاری از شركتها شروع به عرضه ابزارهایی برای پیشگیری از آلودگی و محافظت كامپیوترهای ویندوزی كردهاند. آنها به طور معمول در ایستگاههای كاری برنامههایی، همچون ضد ویروسها، قرار میدهند كه مشكلات آنها و وضعیتشان را برای كنترل به سرور مربوط به آنها اطلاع میدهند.اگرچه این روش برای كنترل یك كامپیوتر بسیار مناسب است، بیشتر اوقات یافتن دستگاه IP داری كه بتواند این برنامههای كنترلی را پشتیبانی كند خیلی مشكل است. تا وقتی كه میزان خطر دسترسی به این ماشینها تعیین نشده است، باید آنها را به صورت غیر مستقیم در شبكه به كار ببریم.برای نمونه ابزار شناسایی آسیبپذیری وجود دارند كه بر روی دستگاههای سوییچ و access point ها نصب میشوند تا در صورت مشاهدهی عوامل و تنظیمات غیر عادی (پورتهای باز، سیگنالهای غیرعادی و ...) شبكه بتواند این خطرات را مهار كنند.

تكنیك سوم (رفع مشكل توسط عامل كمكی):

سومین روش مورد نیاز، توانایی ارایهی عامل كمكی (agent) برای رفع مشكل سیستمهای آلوده و غیرعادی پس از جدایی آنها از شبكه است.مشكل كامپیوترها میتواند به صورت دستی از طریق دیسكتهای فلاپی و سیدی رامها رفع شود. همچنین دستگاه های IP دار فقط از طریق رابطهای شبكه قابلیت به روز رسانی دارند.این موضوع باعث میشود، قرنطینهی یك سیستم، بیاثر باشد. شما نمیتوانید هنگام به وجود آمدن مشكلات به راحتی سیستم مربوط را از شبكه جدا كنید!!! راه حل این مشكل آن است این موضوع در سطوح بالاتری كنترل شود. یعنی دستگاههای سوییچ و access point ها باید بتوانند به جز دسترسیهای مدیریتی شبكه برای كنترل دستگاه، جلوی مابقی فعل و انفعالات آن دستگاه را بگیرند.نوعی از فرآیند قرنطینه كه در بیشتر دستگاهها در شبكههای سطح بالا استفاده میشود مدل vlan است كه به صورت عمومی استفاده میشود.

تكنیك چهارم (ارایهی پاسخهای پویا به مشكلات):برای پشتیبانی یك شبكهی امن، توانایی ارایهی پاسخهای پویا به مشكلات و اتفاقات ضروری است.اگرچه كنترل دسترسی و رفع عیب و محافظت، به شبكه امكان میدهد سیستمها را كنترل كند، این احتمال وجود دارد كه یك سیستم مجاز پس از اتصال به سیستم معیوب به خطر بیفتد. همچنین درارتباطات شبكهای باید از توانایی شناسایی دوباره با موضعگیریهای سریع استفاده شود.برای مثال اگر سرور رادیولوژی در یك بیمارستان، به هنگام كار آلوده به ویروس شود، اغلب اولین ردیابی برای پیدا كردن این مشكل به وسیلهی سیستم ردیابی نفوذ (IDS) در شبكه انجام میشود. این سیستمها آدرس IP مبدا حمله را میدانند و حملات را شناسایی میكنند، اما برای مقابله با حملات امكانات اجرایی محدودی دارند.با وجود زیرساخت شبكهای كه بتواند تهدیدات و واسطهای متخلف سیستمها را شناسایی كند، تغییر خطمشی امنیت محلی، میتواند باعث از بین رفتن قرنطینهی سیستمهای آلوده شود.در حال حاضر پیوند بین شناسایی، موضعگیری و جوابگویی فقط در محصولات پیشرفتهی امنیتدار شبكهای یافت میشود، ولی این قضیه برای شبكههای در حال رشدی كه به صورت دستی باید پشتیبانی شوند بسیار بحرانی خواهد بود.این چهار تكنیك، كنترل دسترسی، پیشگیری و محافظت، رفع عیب و پاسخگویی پویا به مشكلات، برای جلوگیری از تهدیدات كامپیوترهای ویندوزی به كار برده میشوند. با توسعهی دستگاههای IP دار در تمامی زمینهها این چهار تكنیك در ارایهی یك شبكهی امن و محكم، حیاتی هستند.در آینده، هدف اصلی گسترش تواناییها در جهت حفاظت مناسب از تشكیلات در برابر تهدیدات و خطرات ممكن است تا در صورت اتصال هر چیزی به شبكه از خطرات در امان باشیم.

همچنین مشاهده کنید

نمایندگی زیمنس ایران فروش PLC S71200/300/400/1500 | درایو …

دریافت خدمات پرستاری در منزل

pameranian.com

پیچ و مهره پارس سهند

خرید میز و صندلی اداری

خرید بلیط هواپیما

گیت کنترل تردد

آمریکا ایران خلیج فارس مجلس شورای اسلامی مجلس دولت شورای نگهبان دولت سیزدهم افغانستان جمهوری اسلامی ایران گشت ارشاد جنگ

هواشناسی شهرداری تهران تهران چین شورای شهر دستگیری پلیس قتل فضای مجازی سیل وزارت بهداشت سازمان هواشناسی

قیمت دلار قیمت خودرو ایران خودرو خودرو مالیات دلار بانک مرکزی بازار خودرو قیمت طلا تورم مسکن سایپا

سریال پایتخت بهاره رهنما قرآن تلویزیون تئاتر فیلم سریال سینمای ایران موسیقی کتاب سینما قرآن کریم

سازمان سنجش انتخاب رشته باتری

اسرائیل فلسطین رژیم صهیونیستی غزه جنگ غزه روسیه اوکراین حماس نوار غزه ترکیه طوفان الاقصی ایالات متحده آمریکا

فوتبال استقلال پرسپولیس تیم ملی فوتسال ایران فوتسال بازی سپاهان باشگاه پرسپولیس تراکتور جام حذفی آلومینیوم اراک وحید شمسایی

تسلا ایلان ماسک هوش مصنوعی اپل تبلیغات آیفون ناسا فناوری گوگل مریخ

سازمان غذا و دارو سرطان طول عمر خواب دندانپزشکی آلزایمر بارداری مالاریا روغن حیوانی